G. Ports de communication

F. PORTS DE COMMUNICATION

Les ports de communication utilisent les protocoles tcp ou udp.

1. LES PORTS D'ENTRÉE (WAN -> LAN)

| Service |

Description |

|

| 0 |

|

utilisé pour la détection de site, doit être ouvert sur toute la plage d'entrée |

| 20 |

Port de données FTP |

|

| 21 |

Port de contrôle FTP |

|

| 23 |

Telnet |

|

| 25 |

SMTP |

Courrier sortant |

| 70 |

Gopher protocol |

|

| 80 |

World Wild Web |

navigation sur Internet |

| 110 |

POP3 (Post Office Protocol) |

Courier entrant |

| 443 |

|

Navigation sur certains sites sécurisés |

| 8080 |

Proxy de skynet |

le port peut varier d'un fournisseur à l'autre, doit être ouvert sur toute la plage d'adresse 0 à 255.255.255.255 |

| 22 |

SSH remote login protocole |

utilisé dans certaines applications de connexion à distance |

| 53 |

Domain Name Server (DNS) |

Nécessaire pour détecter si l'adresse IP correspond à une adresse valide, généralement fermé. Ce port est utilisé identiquement en UDP et IP (UDP doit être ouvert en sortie). Le port doit être ouvert à l'intérieur du réseau interne et peut être fermé à l'extérieur (Internet) |

| 68 |

DHCP |

Utilisé pour une configuration automatique des adresses IP |

| 119 |

|

utilisé par les news |

| 143 |

protocole de courrier sécurisé IMAP 3 |

|

| 220 |

protocole de courrier sécurisé IMAP 4 |

|

| 1863 |

MSN Messenger |

Envoyer et recevoir les messages |

| 7000-7099 |

logiciel bancaire ISABEL |

suivant une adresse TCP/IP locale de départ et une adresse finale (le site). |

| 137 |

Netbios Name Service |

Permet le partage de fichiers et d'imprimantes et donc d'utiliser ce partage via INTERNET |

| 138 |

NetBios |

|

| 139 |

NetBios |

|

| 445 |

Netbios |

Fonctionnalité supplémentaire implantée à partir de Windows 2000 |

2. PORTS UDP

En sortie, tous les ports peuvent être fermés.

| Port UDP entrée |

Service |

Description |

| 0 |

|

Utilisé pour la détection des sites lors de la navigation |

| 53 |

|

|

| 68 |

Utilisé pour une configuration automatique des adresses IP, normalement à fermer pour INTERNET, pas à l'intérieur du réseau |

Les solutions ci-dessus ne permettent pas directement de se "connecter à un serveur réseau", mais permettent de prendre le contrôle d'un PC qui lui se connecte au réseau.

3. RÉSEAUX PRIVES VIRTUELS

Ils permettent d'établir un tunnel de communication sécurisé entre deux points géographiquement éloignés et en passant par l'Internet. Les constructeurs d'équipements réseau (Cisco, Intel, 3Com, Nortel Networks, Lucent, BinTec, Eicon, WatchGuard, etc.) installent des fonctions de Réseau privé Virtuel (vpn ou rpv) au sein de leurs matériels : de la simple passerelle rpv au routeur doté de fonctions rpv, en passant par le coupe-feu ou la carte réseau intégrant des fonctions de chiffrement ipsec (Intel, 3Com). Pour les routeurs, il faut distinguer les modèles capables de créer des rpv (ils abritent une passerelle rpv) de ceux dits "pass through" qui offrent seulement la compatibilité avec les rpv (ils ne bloquent pas les paquets modifiés). Les éditeurs de logiciels se proposent d'installer les rpv directement sur les serveurs. Microsoft accepte les protocoles Ipsec, pptp et l2tp en natif. D'autres éditeurs (Check Point, Nokia, Network Associates ou F-Secure), proposent des logiciels clients ou serveurs rpv. Certains opérateurs télécoms ou fournisseurs d'accès Internet (Colt, Cable & Wireless, KPNQwest, WorldCom) proposent des services de rpv. Les tunnels sont alors créés au niveau du point d'accès Internet, ce qui rend le mécanisme transparent pour les entreprises, tant du point de vue de l'achat de logiciels ou de matériels que de leur paramétrage et de leur maintenance.

En vert, la liste des ports qui doivent être ouverts. En bleu, ceux qui peuvent être ouverts dans certains cas précis. En rouge, ceux qui doivent impérativement être fermés vers internet. Tous les autres doivent être fermés, sauf cas exceptionnels.

Les ports udp 137, 138 et 139 sont utilisés dans le cas de partages de ressources dans les systèmes d'exploitation Windows. Lorsqu'une station établit une connexion à un répertoire partagé sur une autre machine, le nom NetBios de la machine serveur est mis en correspondance avec son adresse ip. Puis la station établit une connexion tcp vers la machine serveur en utilisant le port tcp 139. Pour finir, la station envoie une demande de session NetBios à la machine serveur. Si le serveur est à l'écoute, il répondra à la requête et la session NetBios sera établie. Par contre, si le serveur ne répond pas ou que la station serveur est éteinte, la session tentera d'établir une connexion vers d'hypothétiques serveurs externes (sur INTERNET). Le port 138 est utilisé pour l'échange de données vers un ou plusieurs noms NetBios regroupés sous une liste d'adresses ip ou dans une liste de diffusion.

Les vpn (Virtual Private Networks) se connectent physiquement directement sur internet ou entre le réseau et le routeur suivant les modèles. Ils créent entre un pc distant et le réseau interne une liaison sécurisée et cryptée assurant le transfert des informations, appelée "tunnel". Lorsque la station demande via Internet une connexion sur le réseau interne, les 2 appareils se communiquent une clé logicielle qui servira au cryptage des informations. Le vpn crée une sorte de tunnel sécurisé sur Internet qui empêche toute forme de piratage. Cette solution est la seule utilisable pour une connexion via adsl.

La connexion nécessite 3 éléments:

- 1. Un logiciel particulier sur le client (Réseau privé virtuel installé comme composant de Windows ou programme spécifique)

- 2. Un matériel hardware de type vpn relié entre Internet et le réseau d'entreprise

- 3. Une adresse internet tcp/ip fixe ou du moins connue au moment de la connexion.

On distingue plusieurs modèles de vpn. La majorité des modèles permettent uniquement un tunnel entre 2 installations réseau fixes. Le mode de cryptage peut être mpls ou ip-Sec (IP Security). Le cryptage se fait uniquement entre les deux vpn. Certaines méthodes de tunnel, notamment Over Ip (à la différence de tunnel IP) permettent de faire transiter d'autres protocoles tel que ipx dans le tunnel.

Le vpn permet d'utiliser à distances toutes les ressources du réseau (fichiers, applications et périphériques de type imprimante) comme si la connexion était directe.

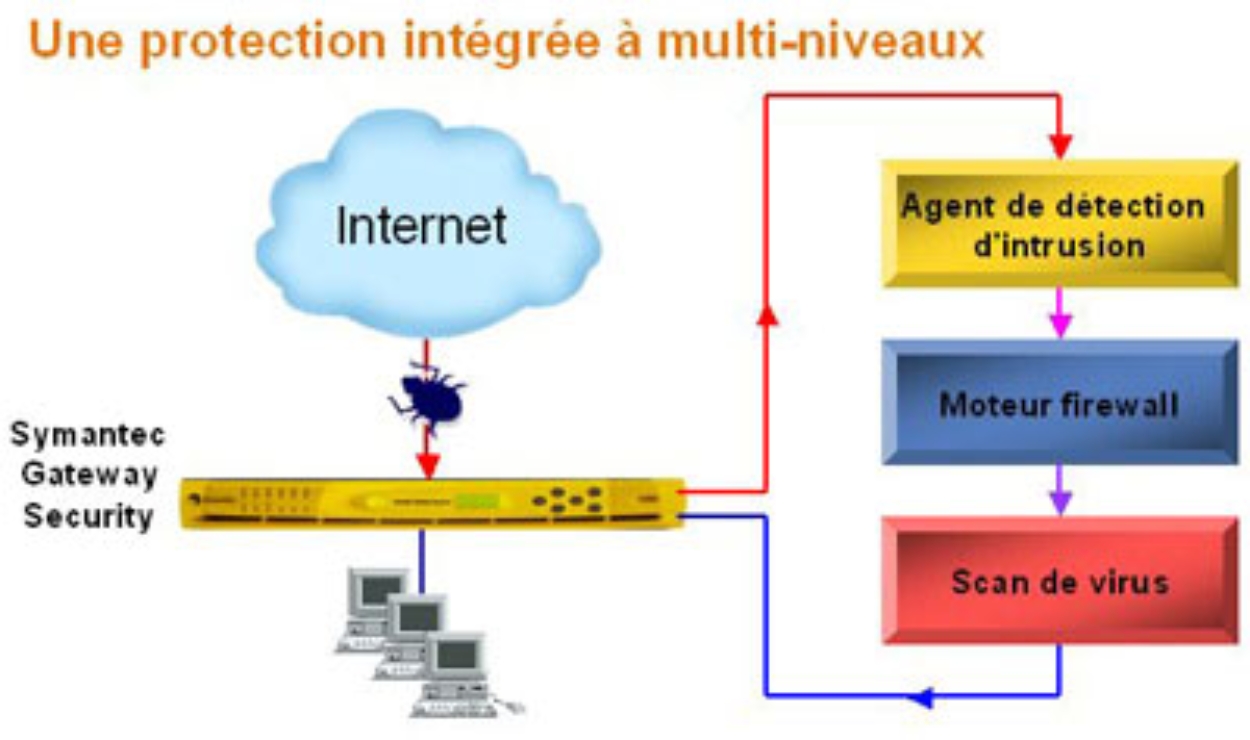

source symantec – www.symantec.fr

Une passerelle (gateway) vers internet (fonction de routeur internet), une fonction de firewall pour bloquer les intrusions, un anti-virus intégré et la fonction vpn pour créer le tunnel Internet (généralement le fonctionnement est conforme aux spécifications de cryptage IPsec des stations clientes).

Le vpn va fournir une adresse locale à un pc connecté sur internet. Celui-ci va alors automatiquement s'intégrer dans le réseau. Le paramétrage de ce type d'appareil au niveau vpn est généralement pointu puisqu'il permet par exemple d'accepter les données rentrantes sur une adresse mais de refuser les entrées sortantes.

Lorsque tous les niveaux sont résolus, il est possible de directement relier deux réseaux internes via Internet. C'est actuellement la seule solution viable (sans lignes totalement dédiées et louées) pour relier deux points éloignés.