C. Protocoles

C. LES PROTOCOLES

Pour qu'une transmission de données se déroule convenablement entre deux équipements (qu'ils soient DTE ou DCE), tous les maillons de la chaîne doivent suivre des procédures ou des conventions préalablement définies qui constitueront la grammaire du dialogue nommé protocole

Le protocole définit

- La synchronisation entre émetteur et récepteur

- Les règles de priorité

- La façon dont seront détecté et corrigé les erreurs de transmission

- Les procédures à suivre en cas d’accident

- L’adaptation des flux de données au débit des canaux.

Les protocoles peuvent être implantés dans n'importe quel type d'équipement soit sous forme matérielle, soit sous forme logicielle.

- Le protocole x.25

- Frame Relay

- Le protocole tcp/ip

- atm

1. COMMUTATION PAR PAQUETS X.25

La spécification X.25 a pour origine les opérateurs téléphoniques. Elle définit un protocole de niveau 3 destiné à gérer les circuits virtuels et basé sur les caractéristiques suivantes:

- Gestion de l'adressage des utilisateurs, en permettant notamment le multiplexage des communications sur une seule liaison

- Établissement et libération des circuits virtuels

- Gestion des erreurs et des pannes

- Contrôle de flux sur chaque circuit virtuel, fragmentation et réassemblage des paquets.

X25 est de moins en moins utilisé car il n'est pas adapté aux hauts débits et à la fibre optique. La spécification X.25 définit une interaction point à point entre l'équipement terminal de traitement de données (ETTD) et l'équipement de terminaison de circuit de données (ETCD). Un ettd est relié à un etcd par une unité de traduction appelée assembleur/désassembleur de paquet (PAD : packet assembler/désassembler). La communication de bout en bout entre les ettd s'effectue par l'intermédiaire d'un circuit virtuel. Les circuits virtuels permettent la communication entre des éléments de réseau distincts, par un nombre quelconque de nœuds intermédiaires, sans qu'il soit

nécessaire de consacrer des portions fixes du réseau concerné, à la conversation. Les circuits virtuels conservent l'ordre des paquets, autorisent l'échange full duplex, utilisent le contrôle de flux et permettent le multiplexage.

On distingue deux types de circuits virtuels :

- Permanent Virtual Circuits (PVC). Un pvc est une voie logique vers le réseau entre l'origine et sa destination. Une fois que la voie logique a été établie dans des conditions normales, tous les paquets la suivent. En cas de défaillance, une nouvelle voie est négociée. Les pvc sont en principe utilisés pour les transferts de données les plus fréquents.

- Switched Virtual Circuits (SVC). Un svc n'établit pas de voie logique. Chaque paquet se fraie un chemin vers la destination en utilisant le meilleur trajet à ce moment donné. Avec cette méthode, les paquets suivent des routes différentes et peuvent donc parvenir à destination dans un ordre incorrect. X.25 doit tenir compte de cette situation pour assurer une transmission sans erreur. Les svc sont utilisés pour les transferts de données sporadiques.

Les paquets étant fragmentés, il serait fastidieux de transporter l'adresse complète dans chacun des fragments qui empruntent le cv, aussi a-t-on défini un numéro de voie logique lié au chemin virtuel. À chaque cv est associé un numéro de voie logique.

Chaque voie logique est caractérisée par :

- un groupe de voie logique (codé sur 4bits)

- un numéro de voie logique (codé sur 8 bits

Ces numéros sont attribués au moment de l'établissement du circuit virtuel (une seule fois dans le cas d'un pvc). En règle générale, les petits numéros de voies logiques sont réservés aux pvc et les grand numéros (<4095) aux svc. Ces deux numéros ont une signification spécifique à l'interface ettd réseau, c'est-à-dire purement locale. Pour les paquets d'appel, on choisit le plus grand numéro de voie logique disponible, tandis que le réseau choisit le plus petit numéro de vois logique pour les appels entrants. Pendant le transfert des informations, X.25 utilise un protocole appelé lapb pour s'assurer que les trames arrivent à destination dans le bon ordre et sans erreurs.

De grandes mémoires tampons sont utilisées pour répondre à des pointes dans la demande et pour vérifier le bon état des données à chaque étape de leur voyage. Cette technique "stocker et retransmettre" (store and forward) et la vérification d'erreurs constante, génère des délais. Le réseau X25 est basé sur de vieilles technologies et a donc un taux d’erreur élevé.

Les taux d’erreurs élevés ont imposé un protocole qui limite énormément les débits. En effet, sur de longues distances avec les taux d’erreurs de l’époque un paquet n’avait presque aucune chance d’arriver intacte à l’autre bout du réseau, il fallait donc absolument que les commutateurs discutent entre eux pour se renvoyer les trames (si on avait laissé ce rôle aux stations, elles n’auraient jamais rien reçu). Leur dialogue qui prend une bonne partie de la bande passante consiste à ce que le récepteur dise si il a bien reçu (RR : Receive and Ready), si il a bien reçu mais qu’il n’est pas prêt à en recevoir d’autres (RNR : Receive but Not Ready) ou si il n’a pas bien reçu (REJ : Reject). Ce protocole est appliqué aux niveaux 2 et 3. De plus, pour limiter les paquets erronés, X25 le segmente et le réassemble à l’arrivée.

Les taux d’erreurs élevés ont imposé un protocole qui limite énormément les débits. En effet, sur de longues distances avec les taux d’erreurs de l’époque un paquet n’avait presque aucune chance d’arriver intacte à l’autre bout du réseau, il fallait donc absolument que les commutateurs discutent entre eux pour se renvoyer les trames (si on avait laissé ce rôle aux stations, elles n’auraient jamais rien reçu). Leur dialogue qui prend une bonne partie de la bande passante consiste à ce que le récepteur dise si il a bien reçu (RR : Receive and Ready), si il a bien reçu mais qu’il n’est pas prêt à en recevoir d’autres (RNR : Receive but Not Ready) ou si il n’a pas bien reçu (REJ : Reject). Ce protocole est appliqué aux niveaux 2 et 3. De plus, pour limiter les paquets erronés, X25 le segmente et le réassemble à l’arrivée.

Toute cette gestion des fautes ralenti énormément le débit qui se trouve limité à 9600 bps par CV et 2 Mbps par ligne

2. FRAME RELAY

Frame relay (relais de trames) fait partie des protocoles qui opèrent dans la couche liaison (couche 2) du modèle à sept couches. Ils ont un "overhead" très faible, aucune des corrections d'erreurs de X.25 et un très faible contrôle de débit. Frame Relay est plus simple et plus direct, ce qui permet plus de performances et d'efficacité.

Frame relay permet de multiplexer statistiquement de nombreuses conversations de données logiques sur une seule liaison physique. D'où une utilisation plus rationnelle de la bande passante disponible. Ce protocole s'appuie beaucoup sur la fibre optique et la transmission numérique. Sur de telles liaisons, le protocole peut confier les tâches de vérification d'erreurs aux couches supérieures.

Frame Relay, comme X25 est basé sur l’établissement d’un cv. Les taux d’erreurs sont passés de 10-5 à 10-8, ce qui permet d’alléger nettement le protocole. En premier lieu, Frame Relay n’effectue plus de segmentation, ensuite il n’effectue plus de contrôle entre les commutateurs. Le seul contrôle qui reste est le crc (contrôle de redondance cyclique, pour détecter les bits corrompus) qui est effectué au niveau matériel et ne prend donc pas de temps. En cas de crc erroné, le commutateur jette simplement la trame et ce, sans avertissement. La gestion des erreurs se fera directement au niveau des stations dans les couches supérieures.

Le principal avantage de Frame Relay est que, comme avec X.25, les clients paient pour le débit de données, et non pas pour la vitesse de la liaison. Le coût global sera proportionnel à la valeur du débit.

3. TCP/IP (IPv4)

La défense américaine (DOD), devant le foisonnement de machines utilisant des protocoles de communication différents et incompatibles, a décidé de définir sa propre architecture. Cette architecture est la source de "Internet".

ipcv4 est la version d'origine de tcpip, actuellement encore la plus déployée.

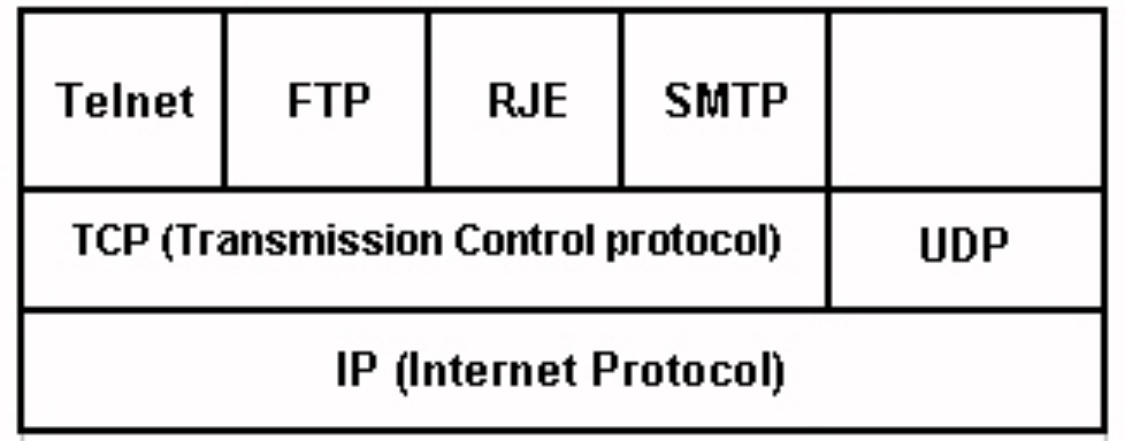

TCP/IP est souvent assimilée à une architecture complète, or, c'est :

Au sens strict l'ensemble de 2 protocoles:

- IP (Internet Protocol), un protocole de niveau réseau assurant un service sans connexion

- TCP (Transmission Control Protocol), un protocole de niveau transport qui fournit un service fiable avec connexion

Au sens large, 3 protocoles supplémentaires :

- FTP (File Transfert Protocol), un protocole de transfert de fichiers ascii, ebcdic et binaires

- SMTP (Single Mail Transfert Protocol), un protocole de messagerie électronique

- TELNET Protocol, un protocole de présentation d'écran

Ces protocoles se présentent sous la forme d'une architecture en couches qui inclut également, sans qu'elle soit définie, une interface d'accès au réseau.

Cette architecture est définie comme suit.

a) IP INTERNET PROTOCOL

Le Protocole Internet ou ip (Internet Protocol) qui correspond au niveau 3 de l'architecture de référence, est la partie la plus fondamentale d'Internet. Pour envoyer des données sur Internet, il faut les "emballer" dans des paquets ip, nommés datagrammes.

Le Protocole ip fonctionne en mode non connecté, c'est-à-dire que l'émetteur envoie ses paquets sans tenir compte de l'état du récepteur, dès lors qu'il est présent. Qu'il n'y a ni établissement et fermeture de connexion, ni contrôle de flux.

Les principales fonctions du protocole IP sont les suivantes :

- Acheminement des datagrammes sans connexion

- Routage des données

- Fragmentation et reconstitution des données.

Les paquets ip, outre l'information, sont constitués d'un en-tête contenant l'adresse ip de l'expéditeur (votre ordinateur) et celle du destinataire (l'ordinateur que vous voulez atteindre), ainsi qu'un nombre de contrôle déterminé par l'information emballée dans le paquet : ce nombre de contrôle, permet au destinataire de savoir si le paquet ip a été corrompu pendant son transport.

Les paquets sont indépendants et sont routés individuellement dans le réseau par chaque commutateur. La sécurisation apportée par ce protocole est très faible : pas de détection de paquets perdus ou de possibilités de reprise sur erreur. En fait, si ip ne vérifie pas la bonne réception des données, c'est parce que la couche supérieure (TCP) s'en charge, l'ensemble assurant une transmission fiable.

Une partie du protocole ip correspond au protocole icmp défini dans le rfc 792. Ce protocole est une partie intégrante de la couche Internet.

Il réalise les fonctions suivantes.

- Contrôle de flux : Lorsque les datagrammes arrivent trop rapidement pour être traités, l'élément destination renvoie un message de congestion qui indique à la source de suspendre temporairement l'envoi de datagrammes

- Détection de destination inaccessible : Lorsqu'une destination s'avère inaccessible, le système qui détecte le problème envoie un message "destination inaccessible" à la source. Si la destination est un réseau ou une machine-hôte, le message est envoyé via une passerelle intermédiaire. Cependant, si la destination est un port, la machine de destination envoie le message

- Redirection des voies : Une passerelle envoie le message de redirection afin d'indiquer à une machine-hôte d'utiliser une autre passerelle, probablement parce que l'autre passerelle constitue un meilleur choix.

- Vérification des machines-hôtes à distances : Une machine-hôte peut envoyer le message d'écho icmp pour vérifier que le protocole Internet du système à distance est opérationnel

(1) ADRESSE IP

Un des points les plus intéressants du protocole tcp/ip est d'avoir attribué un numéro fixe, à chaque ordinateur connecté sur Internet; ce numéro est appelé l'adresse ip. C'est une adresse logique, à distinguer des adresses physiques (des cartes Ethernet par ex.). Dans la version actuelle de ip (Ipv4), les adresses sont codées sur 32 bits. Ainsi, tout ordinateur sur Internet, se voit attribuer une adresse de type a.b.c.d (où a, b, c, d sont des nombres compris entre 0 et 255), par exemple 162.13.150.1. Dès ce moment, vous êtes le seul sur le réseau à posséder ce numéro, et vous y êtes en principe directement atteignable.

Comment est définie l'adresse ip

- Une adresse ip est composée de 4 nombres séparés par un point.

- Chacun de ces nombres est codé sur 1 octet et peut donc prendre une valeur comprise entre 0 et 255 inclus

Exemple : 202.15.170.1

Exemple : 202.15.170.1

les deux premiers octets (les deux premiers nombres) identifient un réseau particulier

les deux nombres suivants identifient un hôte sur ce réseau.

Pour l'ordinateur, cette adresse IP est codée en binaire (4 x 8 bits = 32 bits).

20211001010

1500001111

17010101010

100000001

pour nous, il est plus facile de retenir 202.15.170.1 que 11001010000011111010101000000001

(2) DIFFÉRENTES CLASSE D'ADRESSE IP

L'adressage est structuré logiquement dans une architecture de réseaux et de sous réseaux. N'importe qui ne peut s'approprier librement une adresse ip: ces dernières sont régies par un organisme international, l'Internic, qui délivre les différentes adresses ou plutôt les classes de réseaux.

Il y a 5 classes. Le rôle de ces classes est essentiellement de diviser l'adresse en deux parties: une partie dédiée au réseau, et une partie dédiée aux hôtes (équipements).

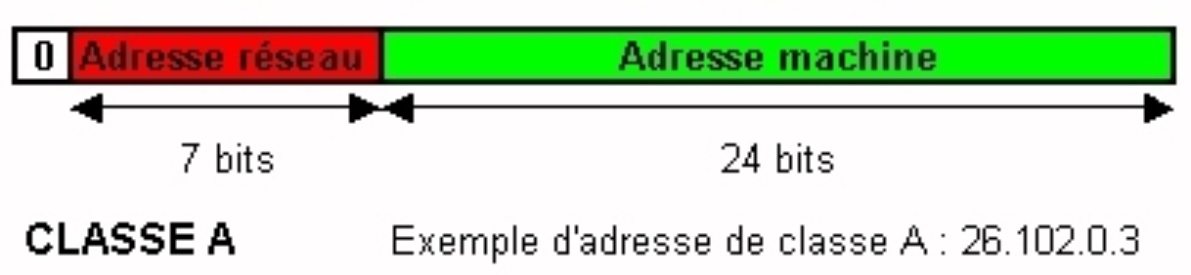

Classe A (126 réseaux et 16 777 214 hôtes)

La classe A est caractérisée par une adresse réseau sur 8 bits dont le premier bit est à 0, ce qui signifie que le premier octet est inférieur à 128.

Les adresses A sont du type "rrr.hhh.hhh.hhh", où "rrr" désigne un octet de l'adresse du réseau, et "hhh" un octet de l'adresse de l'hôte.

- 7 bits pour le numéro de réseau

1.0.0.0 à 126.0.0.0 - 24 bits pour l'adressage local

254³ adresses locales possibles (16 277 214)

Il existe un petit nombre de réseaux de classe A (inférieur à 128) mais chacun de ces réseaux peut contenir jusqu'à 16 M de machines.

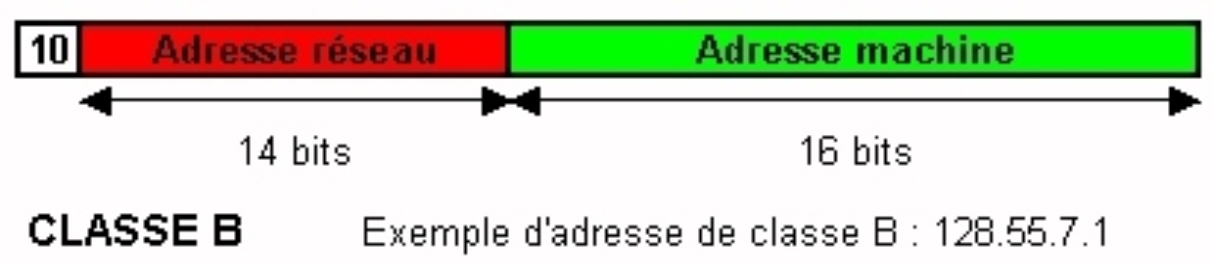

Classe B (16384 réseaux et 65 534 hôtes)

La classe B est caractérisée par une adresse réseau sur 16 bits, dont les deux premiers sont 10.

Les adresses de classe B sont du type "rrr.rrr.hhh.hhh". Leur premier octet est compris entre 128 et 191 :

- 16 bits pour le numéro de réseau

128.1.0.0 à 191.255.0.0 - 16 bits pour l'adressage local

254x254 adresses locales possibles (65 534)

Il y a des milliers de réseaux de classe B et des milliers de machines dans ces réseaux

Il y a des milliers de réseaux de classe B et des milliers de machines dans ces réseaux

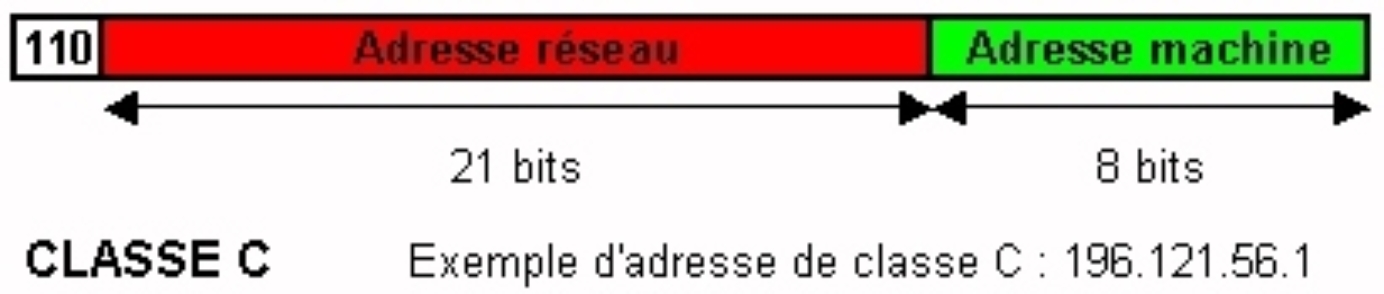

Classe C (2 097 152 réseaux et 254 hôtes)

La classe C est caractérisée par une adresse réseau sur 24 bits dont les trois premiers bits sont à 110.

Les adresses de classe C sont du type "rrr.rrr.rrr.hhh". Leur premier octet est compris entre 192 et 223 :

- 24 bits pour le numéro de réseau

192.0.1.0 à 223.255.255.0 - 8 bits pour l'adressage local

254 adresses locales possible

On peut envisager des millions de réseaux de classe C ne comportant pas plus de 254 stations chacun

On peut envisager des millions de réseaux de classe C ne comportant pas plus de 254 stations chacun

Classe D

- adresses multicats

transmissions point à multipoint (ex: vidéoconférence) - réseaux 224 à 231

ex : 224.4.4.4 - pas de structuration, car utilisé de façon très spéciale, ponctuelle, sans contrainte d'unicité, sans organisation gérant leur attribution

Classe E (réservée pour le futur )

- Adresses particulières

soi-même : 127.0.0.1 (loopback ou localhost)

Pour chaque classe d'adresse, certaines adresses sont réservées. Ainsi les adresses 0 et 127 de la classe A sont allouées à des services particuliers : l'adresse 0 définit l'acheminement par défaut et l'adresse 127 est associées à l'adresse de rebouclage. Dans toutes les classes de réseau, les adresses 0 et 255 de machines sont réservées. Enfin l'adresse 255.255.255.255 représente une adresse de diffusion

Pour chaque classe d'adresse, certaines adresses sont réservées. Ainsi les adresses 0 et 127 de la classe A sont allouées à des services particuliers : l'adresse 0 définit l'acheminement par défaut et l'adresse 127 est associées à l'adresse de rebouclage. Dans toutes les classes de réseau, les adresses 0 et 255 de machines sont réservées. Enfin l'adresse 255.255.255.255 représente une adresse de diffusion

(3) MASQUES DE SOUS-RÉSEAUX

Pour laisser un maximum de souplesse du mode de décomposition de l’adresse ip en sous réseaux, la norme tcp/ip de sous adressage permet de choisir l’interprétation des sous réseaux indépendamment pour chaque réseau. Une fois qu’une décomposition en sous réseaux a été choisie, toute les machines du réseau doivent s’y conformer

La création de sous réseaux divise une adresse réseau en plusieurs adresses de sous réseaux uniques, de sorte qu’une adresse spécifique puisse être attribué à chaque réseau physique.

b) TCP

Le protocole tcp (TRANSMISSION CONTROL PROTOCOL) est sans doute considéré comme le plus important des protocoles au niveau transport, regroupant les fonctionnalités de niveau 4 du modèle de référence. Le protocole tcp est en mode connecté, contrairement au deuxième protocole disponible dans cette architecture qui s'appelle udp. Ce protocole udp se positionne aussi au niveau transport mais dans un mode sans connexion et avec pratiquement aucune fonctionnalité.

Ce protocole a été développé pour assurer des communications fiables entre deux hôtes sur un même réseau physique, ou sur des réseaux différents.

Caractéristiques :

- C'est un protocole de fait, avec tous les avantages que cela procure, et notamment la disponibilité, l'indépendance du matériel ou du système d'exploitation utilisé

- Transparence au matériel utilisé, avec pour conséquence l'utilisation possible sur réseau Ethernet, Token Ring, liaison commuté ou X.25

- Universalité de l'adressage, qui permet d'adresser aussi bien une station du même réseau local qu'une station reliée à Internet sur un autre continent

- Conformité au standard osi, avec services utilisateur disponibles

Les protocoles au-dessus de tcp ou udp sont de type applicatif et proviennent en grande partie du monde Unix.

(1) PRINCIPE

Le protocole tcp est chargé de couper le flot de données transmis par la couche supérieur en segments, qui constituent les unités de données véhiculées par tcp.

Pour éviter la perte éventuelle d'information entre les hôtes, tcp utilise un mécanisme d'acquittement positif avec retransmission. Ce mécanisme consiste, pour une station désireuse d'envoyer un paquet vers un autre, à l'envoyer à intervalle régulier jusqu'au moment où elle reçoit un acquittement positif. tcp utilise un numéro de séquence pour identifier chaque segment afin d'éviter les duplications. Néanmoins, un hôte ne délivre pas d'acquittement à chaque segment reçu, ce qui ralentirait excessivement la communication. Le nombre maximal de segments qu'une station destinataire s'autorise à recevoir sans délivrer d'acquittement s'appelle une "fenêtre".

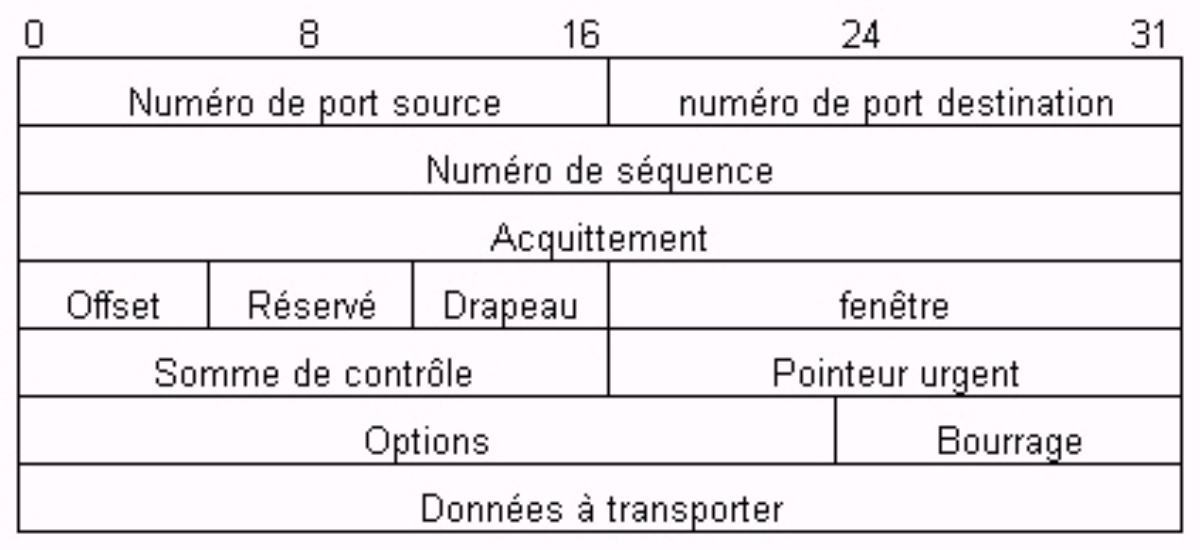

(2) FORMAT D'UN SEGMENT TCP

- numéro port source et destination : Ce sont des entiers sur 16 bits qui identifient le point de communication

- numéro de séquence : Permet de rétablir l'ordre des paquets reçus et d'écarter les paquets dupliqués. Ce numéro est incrémenté d'une unité chaque fois qu'un octet est envoyé

- numéro d'acquittement : Si le flag (drapeau) ack est présent, ce champ désigne le prochain numéro de séquence attendu. Il constitue donc un acquittement de tous les segments dont le numéro de séquence est inférieur

- offset données : Champ de 4 bits qui indique le nombre de mots de 32 bits dans l'en-tête tcp. La valeur minimale est 5, la valeur maximale est 15

- réservé : Cette zone de 6 bits est toujours à zéro

- drapeau : Cette zone contient sous forme binaire un certain nombre de drapeaux qui ont la signification suivante

- urg : Indique qu'il s'agit d'un segment à traiter en urgence, le champ pointeur urgent doit être rempli

- ack : Le segment transporte un numéro d'acquittement significatif

- push : Lorsqu'un paquet reçu au niveau tcp porte le flag push, tcp le transmet immédiatement à la couche supérieure sans attendre d'autres segments. Cela permet d'avoir un fonctionnement correct de l'écho lorsque des consoles sont connectées sur des systèmes informatiques. En l'absence de ce drapeau, tcp attend de rassembler plusieurs segments pour les transmettre à la couche supérieure, pour des raisons d'efficacité.

- rst : Reset de la connexion. Cela permet de couper brusquement une connexion ou de refuser une demande de connexion.

- syn : Synchronisation des numéros de séquence. Ce flag est utilisé lors de l'établissement de la connexion.

- fin : Demande de fin de connexion

- fenêtre : Nombre d'octets disponibles dans la fenêtre de réception, c'est-à-dire le nombre d'octets qui peuvent être reçus avant acquittement

- somme de contrôle : C'est le complément à 1 de la somme des compléments à 1 des mots de 16 bits composant l'en-tête et les données

- pointeur urgent : Champ valide si le drapeau urg est positionné. Pointeur sur l'octet de donnée urgente, exprimé en déplacement par rapport au numéro de séquence du segment

- options : Facultative

- bourrage : Permet d'aligner l'en-tête tcp sur des mots de 32 bits

- données : Ce sont les données à acheminer, en provenance ou à destination de la couche supérieure de l'émetteur et encapsulées par des segments tcp

Quand un segment tcp parvient à destination, il est transmis vers le service associé au numéro de report destination. Certains de ces services possèdent un numéro attitré, comme telnet (port 23), ou l'accès aux pages Web (port 80). tcp fonctionne en mode client/serveur. Un serveur tcp est à l'écoute des requêtes client sur un port bien défini. Dès qu'un client se connecte sur ce port, le serveur tcp lance un nouveau processus qui va dialoguer avec le client. La connexion est parfaitement identifiée en termes de service transport (tcp ou udp), de couple adresse ip locale, numéro de port local et de couple distant d'adresse ip distante, numéro de port distant. L'ensemble de ces cinq informations est appelé socket tcp/ip. Les ports de numéro inférieurs à 1024 sont réservés, les autres étant disponibles à l'utilisateur.

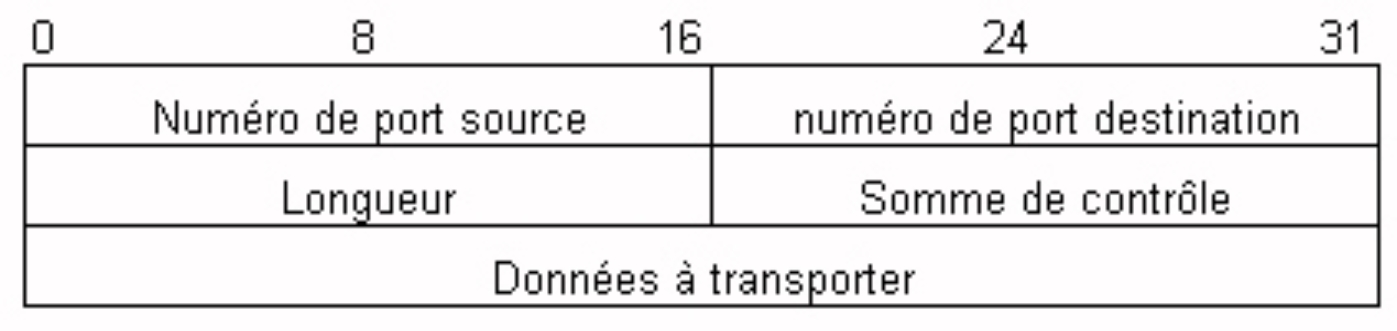

c) UDP

udp (User Datagram Protocol) est un protocole du niveau de la couche transport, tout comme tcp. Contrairement à ce dernier, il n’est pas fiable et travaille en mode non-connecté. Il assure la détection d'erreur, mais pas la reprise sur erreur. Il n'utilise pas les accusés de réception pour garantir que les données ont été correctement réceptionnées, ne reséquence pas les messages reçus ni n'assure de mécanisme de contrôle de flux pour permettre au récepteur de maîtriser le flot des données. Les datagrammes udp peuvent donc être perdus, dupliqués ou déséquencés.

Néanmoins, la grande qualité udp est sa simplicité. L'absence de mécanisme de connexion accélère l'échange des données. udp fonctionne de manière très satisfaisante et performante en réseau local, ces derniers étant très fiables et minimisant les risques d'erreurs.

La signification des champs est exactement la même que celle des champs du segment tcp qui portent le même nom.

d) LES PROTOCOLES ARP ET RARP

Les adresses physiques (MAC) des hôtes sont stockées en prom sur les cartes d'interface avec le réseau, tandis que les adresses logiques (IP) sont stockées dans des fichiers sur disques.

À l'intérieur d'un même réseau physique (ou sous réseau), deux machines ne peuvent communiquer que si elles connaissent leurs adresses physiques respectives. Il est nécessaire d'établir un mécanisme de mise en correspondance de ces adresses physique (MAC) et logiques (IP).

Dans le cas d'un réseau Ethernet, l'adresse Ethernet d'un hôte est stockée sur 6 octets, alors que son adresse Internet est stockée sur 4 octets. le protocole arp (Address Resolution Protocol). Convertit l'adresse logique sur 32 bits en adresse physique sur 48 bits

Dans le cas d'un réseau Ethernet, l'adresse Ethernet d'un hôte est stockée sur 6 octets, alors que son adresse Internet est stockée sur 4 octets. le protocole arp (Address Resolution Protocol). Convertit l'adresse logique sur 32 bits en adresse physique sur 48 bits

(1) PRINCIPE DU PROTOCOLE ARP

Un hôte A veut émettre un message à l'attention d'un hôte B. Or A ne connaît que l'adresse logique B (c'est-à-dire adresse IP). A émet un message spécifique, contenant

- Sa propre adresse logique

- Son adresse physique

- L'adresse logique de B

Ce message est destiné à tous les hôtes de son réseau (broadcast). Seul l'hôte B reconnaît son adresse Internet, et le récupère. Il retourne alors à A (dont il connaît les adresses physique et logique) un message contenant son adresse physique.

La diffusion "broadcast" étant un mécanisme très coûteux en ressources du réseau, il n'est évidemment pas question, à chaque échange de message, de procéder de la manière décrite précédemment. Chaque hôte gère un cache, contenant une table de mise en correspondance des adresses logiques et physiques dont il a récemment fait l'acquisition. Avant de diffuser un message général, le protocole s'assure que l'adresse physique qu'il ne se trouve pas dans le cache.

(2) PRINCIPE DU PROTOCOLE RARP

L'hôte du réseau qui veut faire l'acquisition de son adresse logique émet un message rarp contenant son adresse physique. Ce message est émis à destination de tous les hôtes du réseau local. Un seul hôte du réseau, configuré dans cette optique, reconnaît le message rarp. Ce serveur d'adresses possède une table de mise en correspondance des adresses physiques des stations sans disque, et de leurs adresses logiques. Il retourne donc un message à la station sans disque, contenant son adresse logique. Ce protocole n'est utilisé que par les hôtes sans informations sur leur adresse logique (ex : stations sans disques).

Afin d'éviter des problèmes de surcharge du serveur d'adresses, le réseau comporte souvent plusieurs serveurs, tous susceptibles de répondre au message rarp

Afin d'éviter des problèmes de surcharge du serveur d'adresses, le réseau comporte souvent plusieurs serveurs, tous susceptibles de répondre au message rarp

e) LES AUTRES PROTOCOLES DE LA FAMILLE DE TCP/IP

(1) PROTOCOLE GGP

Gateway to Gateway Protocol, permet à deux passerelles d'échanger des informations de routage, pour mettre à jour dynamiquement leurs tables. Il est utile pour les réseaux longue distance, lorsqu'il y a une multitude de chemins différents pour atteindre le même hôte mais totalement inutile en réseau local. Les unités de données ggp sont encapsulées dans des datagrammes ip. Les informations véhiculées par ggp sont des couples d'adresse de réseau et de distance (La distance d'un réseau est exprimée en nombre de passerelles à traverser pour l'atteindre). Une passerelle qui maintient ce type d'information peut alors faire le meilleur choix pour acheminer une unité de données.

(2) PROTOCOLE SMTP

Simple Mail transfert Protocol est le protocole standard d'échange de courrier électronique sur réseau tcp/ip.

(3) PROTOCOLE SNMP

Simple Network Management Protocol, permet l'acquisition de données sur le fonctionnement du réseau.

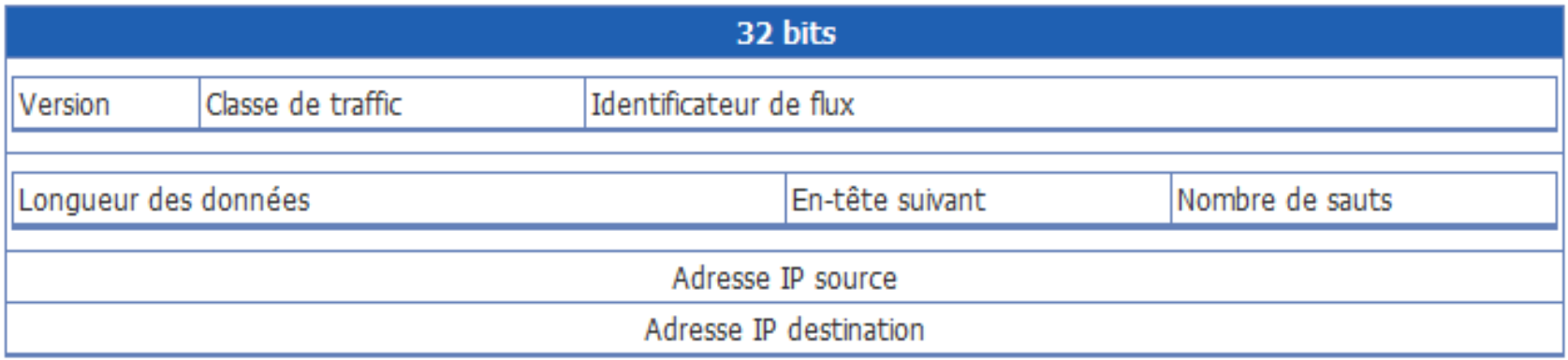

4. TCP/IP (IPv6)

Avec la convergence de l'ordinateur, de l'audiovisuel, des loisirs auxquels s'ajoutent les besoins des entreprises, le nombre d'adresse disponibles avec le protocole ipv4 est trop restreint. Bientôt, chaque poste de télévision sera connecté à Internet. Le protocole IPv6 (appelé aussi IPng pour IP new generation) offre plus de souplesse et d'efficacité.

- IPv6 utilise des adresses plus longues qu'IPv4. Elles sont codées sur 16 octets et procurent un nombre d'adresses Internet beaucoup plus important.

IPv4 permet d'adresser 2^32=4,29.10^9 adresses tandis que IPv6 permet d'en adresser 2^128=3,4.10^38 adresses. - La simplification de l'en-tête des datagrammes (L'en-tête du datagramme de base IPv6 ne comprend que 7 champs contre 14 pour IPv4). permet aux routeurs de traiter les datagrammes plus rapidement et améliore globalement leur débit.

- IPv6 offre plus de souplesse aux options. (les champs obligatoires de l'ancienne version sont maintenant devenus optionnels et les options sont représentées de manière différente elle permettant aux routeurs d'ignorer simplement les options qui ne leur sont pas destinées). Cette fonction accélère le temps de traitement des datagrammes.

- IPv6 apporte une plus grande sécurité: L'authentification et la confidentialité constituent les fonctions de sécurité majeures du protocole IPv6.

a) DATAGRAMMES

FORMAT D'UN DATAGRAMME IPv6

b) ADRESSE IPV6

La notation décimale pointée employée pour les adresses IPv4 est abandonnée

- 172.31.128.1

Pour une écriture hexadécimale, où les 8 groupes de 16 bits sont séparés par un signe deux-points :

- 1fff:0000:0a88:85a3:0000:0000:ac1f:8001

La notation décimale pointée reste autorisée uniquement pour les 2 derniers blocs représentant les 32 derniers bits de l'adresse IPv6 :

- 1fff:0000:0a88:85a3:0000:0000:172.31.128.1

Il est permis d'omettre de 1 à 3 chiffres zéros non significatifs dans chaque groupe de 4 chiffres hexadécimaux. Ainsi, l'adresse IPv6 ci-dessus est équivalente à :

Il est permis d'omettre de 1 à 3 chiffres zéros non significatifs dans chaque groupe de 4 chiffres hexadécimaux. Ainsi, l'adresse IPv6 ci-dessus est équivalente à :

1fff:0:a88:85a3:0:0:ac1f:8001 ou 1fff:0:a88:85a3:0:0:172.31.128.1

Par contre, il n'est pas permis de supprimer un signe deux-points entre deux groupes de 1 à 4 chiffres hexadécimaux

- Une unique suite de un ou plusieurs groupes consécutifs de 16 bits tous nuls peut être omise, en conservant toutefois les signes deux-points de chaque côté de la suite de chiffres omise, c'est-à-dire une paire de deux-points (::).

L'adresse IPv6 ci-dessus peut être abrégée en :

- 1fff:0:a88:85a3::ac1f:8001

- 1fff::a88:85a3:0:0:ac1f:8001

- 1fff:0:a88:85a3::172.31.128.1

- 1fff::a88:85a3:0:0:172.31.128.1

L'adresse IPv6 nulle peut ainsi être abrégée en ::0.0.0.0 ou ::

L'adresse IPv6 nulle peut ainsi être abrégée en ::0.0.0.0 ou ::

c) NOM D'HÔTE

Quand une adresse IPv6 doit être utilisée comme nom d'hôte (ex : dans une URL), elle doit être encadrée des caractères []. Par exemple, pour l'adresse IPv6 ci-dessus, on peut créer les url suivantes :

- http://[1fff:0:a88:85a3::ac1f:8001]/index.html

L'utilisation des crochets est obligatoire pour délimiter le nom d'hôte car elle permet d'éviter l'ambiguïté sur la présence ou l'absence de l'indication d'un numéro de port dans l'url :

- http://[1fff:0:a88:85a3::ac1f]:8001/index.html

d) SOUS-RÉSEAU

Un sous-réseau IPv6 est un ensemble d'adresses commençant par une même séquence binaire. Le nombre de bits que comporte cette séquence est noté en décimal derrière un slash.

2001:6b0:1:1a0::/59 est le sous-réseau correspondant aux adresses comprises entre

2001:6b0:1:1a0::/59 est le sous-réseau correspondant aux adresses comprises entre

2001:6b0:1:1a0:0:0:0:0

et

2001:6b0:1:1bf:ffff:ffff:ffff:ffff

e) CATÉGORIES D'ADRESSES

Différentes sortes d'adresses IPv6 jouent des rôles particuliers. Ces propriétés sont indiquées par le début de l'adresse, appelé préfixe.

- Les adresses Internet IPv6 commencent par un 2 ou un 3

(sous-réseau "2000::/3 soit uniquement les adresses allant de 2000:0000:0000:0000:0000:0000:0000:0000 jusqu'à 3FFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF). Seules ces adresses peuvent être routées, ce qui est très peu par rapport au nombre d'adresses disponibles.

Parmi elles :

- Les adresses permanentes (2000::/16) allouées transitoirement avant l'ouverture du registre officiel : 2000:0000:0000:0000:0000:0000:0000:0000 jusqu'à 2000:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF

- Les adresses permanentes (2001::/16) ouvertes à la réservation depuis 2001 : 2001:0000:0000:0000:0000:0000:0000:0000 jusqu'à 2001:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF

- Les adresses 6to4 (2002::/16) permettant d'acheminer le trafic IPv6 via un ou plusieurs réseaux IPv4 : 2002:0000:0000:0000:0000:0000:0000:0000 jusqu'à 2002:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF

- Les adresses du 6bone (3ffe::/16) pour l'expérimentation des interconnexions de réseaux IPv6 : 3FFE:0000:0000:0000:0000:0000:0000:0000 jusqu'à 3FFE:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF

- Toutes les autres adresses routables (plus des trois quarts) sont actuellement réservées pour usage ultérieur, soit : 2003:0000:0000:0000:0000:0000:0000:0000 jusqu'à 3FFD:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF ainsi que 3FFF:0000:0000:0000:0000:0000:0000:0000 jusqu'à 3FFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF

- Les autres adresses ne peuvent être utilisées que localement sur un même réseau physique (de niveau 2), ou par un accord privé de routage mutuel.

Les adresses locales (utilisables uniquement au sein d'un réseau local de niveau 2, non routables) appartiennent à FE80::/64, soit : FE80:0000:0000:0000:0000:0000:0000:0000 jusqu'à FE80:0000:0000:0000:FFFF:FFFF:FFFF:FFFF

elles correspondent aux adresses 169.254/16 de l'IPv4

- Parmi elles, les adresses du bloc FE80::/96, soit : FE80:0000:0000:0000:0000:0000:0000:0000 jusqu'à FE80:0000:0000:0000:0000:0000:FFFF:FFFF

correspondent bit-à-bit aux adresses IPv4 et ne nécessitent aucune configuration (cependant il s'agit quand même d'une interface logique différente). Par exemple, l'adresse IPv6

FE80::172.16.1.2 = fe80::AC.10.01.02 = FE80:0000:0000:0000:0000:0000:AC10:0102

sera assignée automatiquement à la même interface physique que l'adresse IPv4 172.16.1.2.

- L'adresse de bouclage (loopback address : adresse du localhost , soit la machine elle-même, équivalent de 127.0.0.1 en IPv4) est particulière et notée::1

c'est-à-dire 0000:0000:0000:0000:0000:0000:0000:0001 - D'autres catégories d'adresses sont utilisées pour le multicast, anycast, broadcast...

- Les préfixes :

- - 0000 0000 réservé

- - 0000 0001 non assigné

- - 0000 001 réservé pour les points d'accès au réseau

- - 0000 010 réservé pour les points d'accès au réseau (IPX)

- - 001 adresse Unicast agréable de façon globale

- - 100 positions géographiques

- - 1111 111010 lien local

5. ATM

Cette technologie est présentée depuis quelques années comme la technologie du futur. Elle permet de transporter à la fois voix, vidéo et données à des hauts débits (25, 155 et 650 Mbps) et cela sur de grandes distances.

atm possède les caractéristiques de la commutation par paquets dans le sens où, chaque cellule contient dans son en-tête un champ identifiant la connexion. Comme dans le mode de commutation par paquets, atm supporte les communications à débit variable et bénéficie d'une certaine flexibilité dans l'attribution du débit aux connexions.

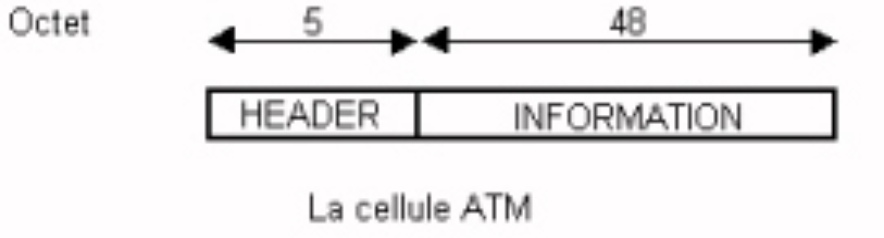

a) FORMAT DE CELLULE

Le choix de transmettre les données par petits lots de taille fixe est une caractéristique essentielle d’ atm, c’est le principe qui permet d’augmenter de façon importante les débits. En effet, cette petite taille permet de réduire énormément les temps de transit.

atm subdivise les données en unités appelées cellules. Chaque cellule a 53 octets : 5 pour l'information d'en-tête et 48 pour les données proprement dites.

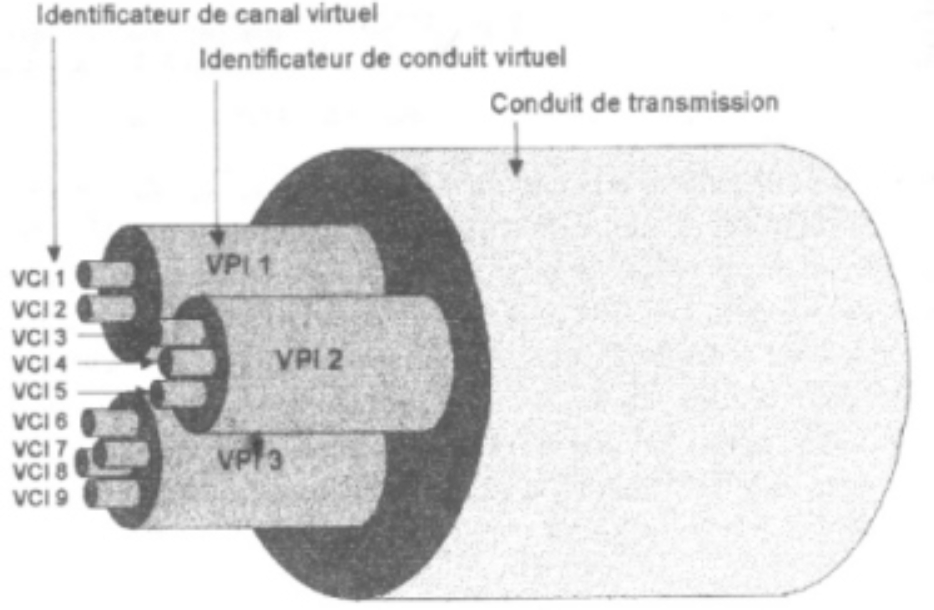

La cellule contient dans son en-tête, des informations relatives au routage. Ces informations s'appuient sur les notions de canal virtuel et de conduit virtuel.

La notion de canal virtuel ou vc (virtual Channel) est un concept associé au transfert unidirectionnel de cellules qui possèdent un identificateur commun unique. À chaque canal virtuel, on attache un numéro appelé identificateur de canal virtuel ou vci (Virtual Channel Identifier) qui figure dans l'en-tête de la cellule.

Un groupe de canaux virtuels partageant un identificateur commun définit un conduit virtuel ou vp (Virtual Path). Chaque conduit virtuel est représenté par un numéro unique appelé identificateur de conduit virtuel ou vpi (Virtual Path Identifier).

Les cellules traversent les réseaux atm par des commutateurs atm, qui analysent l'en-tête et dirigent la cellule vers l'interface appropriée, assurant la connexion vers le commutateur suivant. Ainsi la cellule parvient à destination.

Les différents types de connexion conduisent à la définition de deux interfaces. On introduit l'interface nni (Node Network Interface) lorsque la cellule transite entre deux nœuds de commutation. L'interface uni (User Network Interface) raccorde un utilisateur et un nœud de commutation.

atm combine les avantages de commutation de circuit avec ceux de la commutation par paquets. Comme dans le cas de X.25 et Frame Relay, atm ne définit que l'interface entre l'équipement client et le réseau.

Les commutateurs atm utilisent certains champs de l'en-tête de cellule pour identifier le segment de réseau suivant par lesquels une cellule doit passer jusqu'à sa destination finale. Le commutateur reçoit des cellules sur un port et les commute vers le port de sortie approprié, d'après les informations contenues dans ces champs. Cette opération obéit à une table de commutation qui établit la correspondance entre les ports d'entrée et les ports de sortie, en se basant sur les valeurs des champs.

Quand une station d'extrémité atm se connecte au réseau atm, elle donne son accord sur les valeurs suivantes:

- Bande passante en point de bande

- Bande passante continue moyenne

- Taille du trafic en rafale

Les commutateurs atm peuvent utiliser des mécanismes de réglementation du trafic pour imposer ces limites. S'il constate que le trafic s'éloigne des paramètres convenus, le commutateur peut décider que ce trafic pourra être ignoré en cas de saturation du réseau.

b) SERVICES ATM

atm a pour vocation de transporter le son, la vidéo, les données,… Chacun de ces domaines demande des contraintes différentes : la vidéo et la voix des délais faibles et une vitesse constante, l’interconnexion de réseaux locaux des débits élevés mais des temps élastiques, le transfert de données des temps élastiques et des débits corrects ponctuellement. De plus, les taux d’erreurs doivent être beaucoup plus bas pour la transmission de données informatiques que pour celle de voix ou de vidéo.

atm prévoit 5 services différents selon ce que l’on veut transmettre :

- Cbr (Continuous Bit Rate) : Trafic à débit fixe avec des contraintes temporelles. Permet de faire de l’émulation de circuit, parfait pour la vidéo

- Vbr – Rt (Variable Bit Rate – Real Time) : Trafic de débit variable avec contraintes temporelles. Tolère de petites variations de délais, convient à la voix ou à la vidéo compressée

- Vbr – Nrt (Variable Bit Rate – Non Real Time) : Trafic de débit variable sans contrainte temporelle. On négocie un débit moyen assuré. Idéal pour interconnecter des FR ou il faut garantir le CIR

- Abr (Available Bit Rate) : Trafic de débit variable sans contrainte temporelle. On garantit optionnellement un minimum de débit mais pas de bande passante permanent. Convient à l’interconnexion des rl

- Ubr (Unspecified Bit Rate) : Aucune garantie de service. Peut correspondre au transfert de données

En fait en cbr et vbr, il y a réservation de ressources, pas en abr ni ubr. Lorsque l’on se connecte au réseau on choisit donc la qualité de service que l’on veut en fonction de ce que l’on doit faire.

Il faut encore choisir les descripteurs de trafic :

- - Pcr (Peak Cell Rate) : Débit en pointe maximal autorisé

- - Scr (Sustainable Cell Rate) : Débit moyen autorisé

- - Mbs (Maximum Burst Size) : Nombre de cellules maximum autorisées à émettre d’affilé au PCR

- - Cdv (Cell Delay Variation) : Flexibilité maximum autorisée au réseau

- - Max et Min Ctd (Cell Transfer Delay) : Max et min du temps de transfert

- - Clr (Cell Lost Ration) : Taux de cellules perdues

- - Cer (Cell Error Rate) : Taux de cellules erronées